Interview | "Toute organisation est une cible potentielle pour un hacker"

Depuis des mois, les cyberattaques de type ransonware et/ou cryptolockers se sont dramatiquement multipliées touchant tout type d'organisation.

Pour Rodolphe Amewoui, CTO AISI, toute organisation est une cible potentiel pour un hacker. la communauté cybersécurité avait déjà identifié ces menaces et estime que l’année 2020 serait propice à ces attaques qui requièrent un temps de préparation assez long de la part du hacker.

Rodolphe nous en dit plus sur ces attaques et sur l’impact du télétravail sur la sécurité des entreprises.

Comment la crise sanitaire a-t-elle favorisé les cyberattaques?

La mise en place du télétravail aussi massif que soudain a été un facteur aggravant. Même si une réflexion sécuritaire était déjà en place dans la plupart des entreprises, les DSI ont dû donner accès à certaines ressources de la société depuis de nouveau lieu de travail, en l’occurrence le domicile du salarié, offrant ainsi un terrain de jeux conséquent aux hackers. Si le confinement a créé ou favorisé le télétravail, il a aussi élargi les surfaces d’attaque : il faut souligner que se doter d’un VPN, n’est pas suffisant, il faut qu’il soit sécurisé et surtout mis à jour – par exemples des failles SSL ont été identifiées récemment.

Le confinement a contraint certains employés ne possédant pas d’ordinateur professionnel à travailler sur leurs outils personnels. Par conséquence, certaines entreprises ont pris le parti de déployer des VPN sur des postes personnels. Cette pratique, à proscrire, étend le réseau de l’entreprise jusqu’au poste personnel des collaborateurs sans prendre en compte les critères de sécurité mis en place (GPO, certificats, et plus globalement la posture du poste). L’ordinateur personnel, parfois utilisé par plusieurs membres de la famille, peut-être déjà corrompu et favoriser ainsi des accès opportunistes de la part des hackers.

Recrudescence des attaques en 2020.... Qui sont les cibles?

Après une année 2019 très chargée, (conférence CLUSIF: Panorama de la cybercriminalité 2019, avec Pierre-Antoine BONIFACIO et Sylvain CORREIA-PRAZERES), nous enregistrons pour 2020 une tres forte augmentation des attaques.

Aujourd’hui, aucune structure ne peut affirmer qu’elle n’est pas une cible potentielle. Lors du premier semestre 2020, nous avons par exemple enregistré beaucoup d’attaques contre les collectivités locales qui ont été victimes des ransomwares Mespinosa / Pysa dont les techniques sont assez classiques (phishing, faille réseau,…) pour à terme compromettre les comptes administrateurs du domaine et casser le coffre-fort des mots de passe. La ville de Marseille et sa Métropole ont évité la catastrophe de peu, il y a quelque mois.

Plus récemment, les attaques Emotet ont touché de nombreuses organisations. Nous notons également une recrudescence des tentatives d’attaque sur notre parc client, que nous avons pu stopper.

Comment les hackers attaquent-ils ?

Les moyens d’attaque sont multiples, nous reviendrons d’ailleurs sur ce sujet lors de nos prochaines newsletters. Parmi les plus utilisées, nous retrouvons :Phishing;Big game hunting;Exploitation de vulnérabilité connue ou inconnue (0-Day);Achat de toolkit qui permet de démocratiser les attaques (même un novice peut utiliser cet outil pour mener une attaque).

A titre d’exemple, fin 2019, de nombreuses vulnérabilités ont été dévoilées. Ces failles concernaient des équipements réseau et/ou sécurité : la “non mise à jour” par les clients et les «toolkits» commercialisés sur le Darkweb ont permis à de nombreux hackers d’exploiter facilement les vulnérabilités des organisations de toutes tailles et de les attaquer.

Comment se défendre?

La cybersécurité a évolué et il ne s’agit plus d’intégrer diverses solutions de sécurité. Certaines technologies sont devenues obsolètes comme par exemple les anti-virus dont l’analyse est basée sur la comparaison de signatures (hash).

Aujourd’hui les entreprises doivent être en capacité de choisir les technologies les plus efficientes, de bien les paramétrer, (ce qui implique une maitrise parfaite de la technologie et d’effectuer les mises à jour) et d’analyser au quotidien les informations qu’elles génèrent (alertes, signaux faibles, etc.). Cette protection efficace repose sur l’intelligence humaine et pour cela, l’entreprise doit s’entourer d’experts : veilleurs, cyberanalystes.

Nous savons que les équipes IT en interne mobilisées sur la production, ne disposent pas des ressources et des moyens pour chercher et analyser ces données. C’est pourquoi aujourd’hui le SOC avec des experts dédiés m’apparaît comme indispensable pour détecter, traiter et bloquer tout acte malveillant.

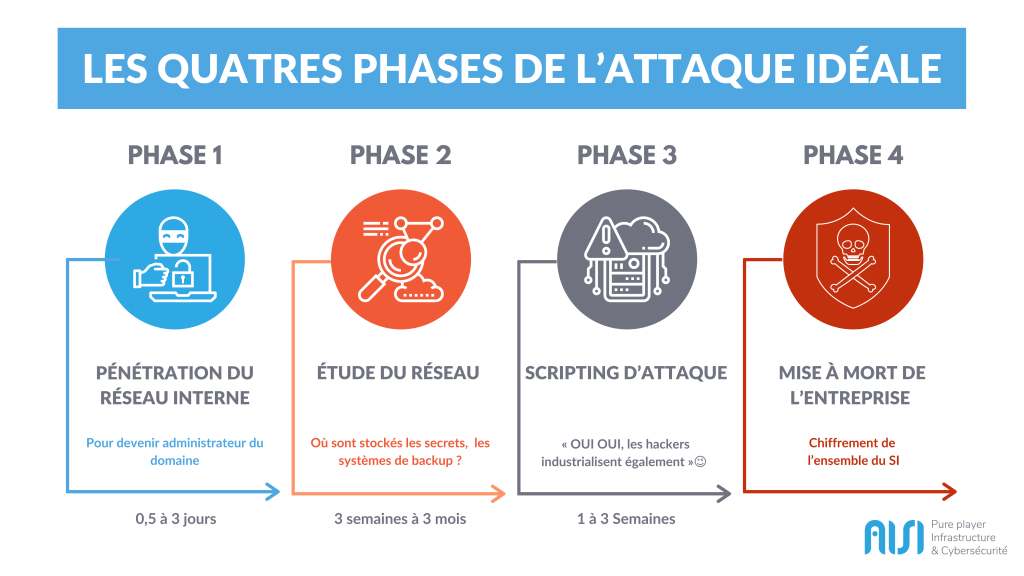

Le endpoint représente le dernier maillon d’une attaque par ransomware. Le hacker agit de manière progressive et très discrète durant plusieurs semaines ou plusieurs mois. Lors des premières phases de l’attaque, il peut laisser des traces de son activité, c’est ce que nous appelons signaux faibles que seul un expert cybersécurité dédié peut détecter. L’un des rôles de nos analystes est de repérer, d’analyser et de prendre les bonnes actions de remédiation avant que le hacker ne s’étende sur le réseau ou parvienne à élever ces privilèges.

L’externalisation de sa cybersécurité en la confiant à des experts représente une option sérieuse et doit etre estimée et proposée à minima à la Direction Générale par le DSI ou RSSI. Sans SOC, on est aveugle. Il apporte de la visibilité sur le SI et des armes pour réduire les surfaces d’attaque. La cybersécurité est une course contre la montre, il faut se montrer très réactif et idéalement anticiper les prochaines actions d’un attaquant.

Comment réagir en cas d'attaque ?

Avant tout, il faut se faire accompagner le plus vite possible, idéalement en 24/7, par une équipe de professionnels qui procèdera immédiatement au Forensics.

« Les règles en cas d’attaque:

FORENSICS FORENSICS FORENSICS

Les experts vont analyser minutieusement les logs, chercher qui a chiffré et comment. Ils vérifient auprès des CERT (Computer Emergency Response Team) si des clés de décryptage sont déjà à disposition. Ils doivent également au mode opératoire: est-ce que le ransomware efface les données ou est-ce qu’il les efface et les réécrit?

L’équipe établira une liste des priorités pour déployer une stratégie de défense et s’assure que le hacker n’est plus connecté et que certaines données peuvent-être sauvées. Elle accompagne également l’entreprise dans ses démarches règlementaires et judiciaires.

Passé le choc, les experts recherchent à relancer au plus vite l’activité de l’entreprise. En cas d’attaque, il faut repartir de zéro et ne surtout pas reconstruire le SI sur une infra qui a été compromis.

Notre selection pour vous

Restez informé de toutes les actus cyber & AISI.